Web安全分为两大类:

· Web做事器的安全性(Web做事器本身安全和软件配置)。

· Web运用程序的安全性(在Web做事器上运行的Java、 ActiveX、PHP、ASP代码的安全)。

Web做事器面临的攻击

Web做事器攻击利用Web做事器软件和配置中常见的漏洞。这些漏洞包括:

· 缓冲区溢出

· 文件目录遍历

· 脚本权限

· 文件目录浏览

· Web做事器软件默认安装的示例代码

· Web做事器上运行的其他软件中的漏洞,例如SQL数据库软件

让我们对上诉漏洞依个进行深入地磋商。

1.缓冲区溢出

缓冲区溢出许可恶意代码注入到运用程序,它破坏运用程序的堆栈——内存中存储运用程序代码的一个地方——并用不同的代码代替原始代码的一部分来实现攻击者的目的,例如运行特洛伊木马程序或远程掌握运用程序。以下是缓冲区溢出漏洞的一个大略示例代码,利用C措辞编写:

char aTmp[100];

scanf(\"大众%s\"大众,aTmp);

在第一行中,程序员声明一个长度为100的数组aTmp。在第二行中,scanf方法从掌握台读取数据存到aTmp数组。代码不会检讨%s 变量是否能够容纳输入数据的大小。由于程序员编码过程不对输入字符串的大小进行检讨,如果给定的输入超过100个字符,就会造成缓冲区溢出。一个精心布局构的输入中可能包含汇编代码,这部分汇编代码能够得到源程序一样的运行权限。

2.目录遍历

目录遍历是指访问到了不是原来设想或许可的目录(或文件夹)。例如,微软IIS Web站点的默认文件夹为C:\inetpub,攻击者可利用的目录遍历漏洞,在该文件夹之外去读取他们本不该访问的文件。详细来说,假如有一个网址为“www.bad.com”的网站,其做事器代码中包含目录遍历漏洞。攻击者通过输入以下URL就可以利用该漏洞:

http://www.bad.com/../autoexec.bat

URL中的“.../”见告做事器上溯一个目录,也便是“C:\”目录(Web 做事器可以将斜杠转换为反斜杠)。以是如果IIS做事器默认目录为“c:\inetpub”,那么该URL会转到“C:\”目录,攻击者将能够看到“c:\autoexec.bat”文件。除非将做事器配置好了避免目录遍历,不然所有目录可能都是可访问的。这种情形下,Web做事器将显示“autoexec.bat”文件的内容,或者攻击者选择的任何其他文件。

值得把稳的是:我们已经利用 IIS 作为示例;但是,此漏洞的利用不是针对IIS做事器的,在其他的Web 做事器上也有目录遍历漏洞。

3.脚本权限

为了运行通用网关接口(CGI)、Perl或者其他做事端运用程序,管理员必须付与对做事器端运用程序所在的目录以可实行权限。一些管理员给缺点位置付与此权限(常日是由于他们不明白这么做会带来的问题)。让我们看看下面的示例,磋商如果管理员将此权限付与C盘下的所有目录将发生什么。

http://www.bad.com/../winnt/system32/cmd.exe%20%2fc%20dir

首先我们来破译这神秘的URL。某些字符如空格和斜杠,不能涌如今URL中,由于URL是限于7 -bit编码的ASCII码。然而,某些情形下还是会利用到这些字符。可行的办法是利用其十六进制的字符来表示,或者利用类似ASCII的base 16编码。Base 16 利用字母a、b、c、d、e 和f来表示大于9的数字。举例来说,字母a表示十六进制中的数字10,f表示15,并利用10表示数字16。以是,在前面的示例:

· 空格利用ASCII编码表示为十进制的32,利用十六进制则为20,因此变成%20。

· 斜杠(/)利用ASCII编码表示为十进制的47,利用十六进制则为2f,因此变成%2f。

经Web做事器解析后,就成为下面的URL:

../winnt/system32/cmd.exe /c dir

这是要实行“cmd.exe”并见告它实行“dir”命令。“cmd.exe”是位于“C:\winnt\system32”

文件夹中的命令外壳。“Dir”命令列出当前目录中的所有文件,并将结果返回给用户。当然,这是只是一个大略的例子,攻击者可以实行更繁芜的命令以达到删除、运行或修正Web做事器上数据的目的。

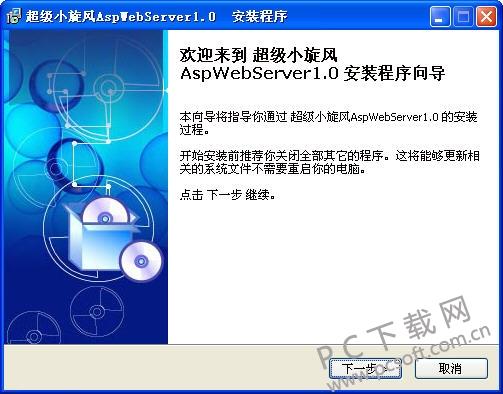

图1是IIS目录权限的配置的截屏。最佳做法是只给包含须要实行的做事端运用的文件夹设置可实行的权限,而不是包含可被攻击者利用的软件的文件夹,例如包含“cmd.exe”或者其他内置的操作系统命令。

图1 IIS脚本权限掌握台的屏幕截图

那是用于网站访问者运行的命令,而不是可能声援攻击者的软件,如cmd.exe或其他内置操作系统命令。

4.目录浏览

常日情形下,目录浏览是禁用的,但是如果启用它,则它显示该目录中的所有文件,并许可浏览的子目录。有时知道一个文件存在可以帮助攻击者利用Web 做事器上文件和程序的漏洞。为此,不建议启用Web 做事器上的目录浏览。

5.默认示例

默认示例是包含在Web 做事器软件中并在做事器软件安装时默认安装的运用程序。一些默认安装的示例包含安全漏洞。针对这些漏洞保护的最佳办法是不要安装示例,如果已经安装了,最好把它们删除掉。

6.其他做事

攻击者可以通过攻击在Web做事器上运行的其他做事来攻陷Web做事器。这些做事包括FTP、SMTP、POP3、SQL做事器和NetBIOS做事。防止此类攻击的最佳方法是减少“受攻击面”。关闭所有运行在Web做事器操作系统上不必要的做事并对剩下的做事进行安全地配置。最佳做法是使 Web做事器只有一个Web做事程序,而没有其他的做事。运行数据库和其他的软件应支配在单独的做事器上,这样做事器受防火墙保护,只有Web做事器易受Web攻击。如果攻击者设法利用其他做事的漏洞来攻击做事器,他们也能够滋扰或攻陷Web站点。

7.Web做事器软件的固有漏洞

每个Web做事器软件,包括IIS和Apache,由于缺少安全的编码技能,该软件的程序员已经供应了内置漏洞。例如,IIS的.htr漏洞,许可攻击者看到驻留在做事器上的文件的内容。险些每周都会发布紧张的Web做事器软件平台中的新漏洞。

Web做事器的保护

针对上述漏洞最佳做法是遵照以下建议搭建并运行Web做事器。采纳下列方法将提高Web做事器的安全性。

· 给Web做事器做事或守护程序配置能够使它正常运行最少的权限。这样,纵然攻击者掌握了Web 做事器,他们只能得到运行该软件对应的用户账户的权限。这样,攻击打算机或网络上的其他软件可行方案就极为有限了。

· 安装最新的安全补丁并时候关注漏洞的最新动态。

· 删除默认示例并避免安装类似的示例。

· 通过删除不须要的运用程序,安全配置同一台打算机上的其他网络做事,确保操作系统已安装最新的安全补丁来担保承载Web做事器的打算机的安全。

· 确保只给须要实行的脚本单独的目录运行的权限。

· 在Web做事器上每个目录中,都供应一个index.html文件,以避免须要目录浏览。

第三方安全产品

商业和免费的产品也可以帮助抵御与Web做事器干系的不同漏洞。紧张有以下产品:

· 软硬件防火墙

· Web运用防火墙(WAFs)

· 病毒防御软件

· 基于ISAPI的安全产品

· 安全日志

· 反馈剖析软件

· 入侵检测系统和入侵检测防御系统

· 漏洞扫描软件

· 输入验证

软硬件防火墙。防火墙过滤掉不属于正常 Web会话的流量。所有Web做事器都应配备技能前辈的第四代防火墙。第四代防火墙可以区分出普通的Web浏览器合法的流量和攻击者的恶意攻击流量。直接支配在Web做事器上的防火墙软件可以为做事器供应额外的防护。

Web运用防火墙。Web运用防火墙(WAFs)是具有Web流量深度检讨功能的设备。WAFs能够供应基于内容的攻击的良好保护,由于他们会解析HTTP会话的实际内容,探求与正常利用模式不匹配的已知缺点或非常行为。这些设备可以是非常有效的戒备大多数攻击。

病毒防御软件。Web做事器上该当安装防御毒软件。如果攻击者利用安全漏洞企图掌握Web 做事器,并且漏洞已知,病毒防御软件能够检测到并阻挡。

基于ISAPI的安全产品。此类产品截取URL要求,过滤掉可能的攻击,如缓冲区溢出。Web做事器供应商常日会免费供应基于ISAPI的安全产品。

反馈剖析软件。反馈剖析软件解析Web做事器的相应并与已知的正常网站相应进行比较。如果网站含有恶意代码或者被修正,相应将不匹配原始的已知的正常相应,这样能够检测出未经授权的网站变动。

入侵检测与防御。入侵检测系统(IDS)一样平常用于入侵的后期处理,由于系统保留事宜的详细记录。而入侵预防系统(IDP)能够阻挡某些已知的不良行为。

漏洞扫描软件。管理员应运行漏洞扫描程序定期来测试Web做事器的安全性,由于如果扫描仪创造了安全漏洞,攻击者很可能也会创造同样的漏洞。有很多免费或商业的漏洞扫描软件。个中有些是基于Web,有些是硬件程序,剩下的是纯软件。

输入验证。输入验证产品检讨提交到Web站点每个数据是否存在非常、SQL注入命令或缓冲区溢出攻击代码。

安全日志。安全日志可以供应Web做事器攻击入侵的证据。除了存放在在 Web 做事器上,还该当将它们存储网络上安全的位置以防止攻击者变动日志或删除记录。

SEO研究协会网是海内首家跨部门、跨行业、跨领域,由从事SEO研究、SEO培训、SEO做事的个人和企业团体自发组织创建的纯SEO技能研究平台。综合了搜索行业新闻资讯,SEO博客大全,SEO百科大全,SEO案例剖析,SEO最新技能分享,SEO疑难问题解答,SEO行业会议宣布,SEO培训机构和SEO学习教程推举等领域。覆盖了搜索引擎,社会媒体搜索(SMO),移动搜索,微博微信搜索,电商搜索,竞价排名优化等排名技能。